![[アップデート]AWSセキュリティ成熟度モデルがv2になりました](https://devio2024-media.developers.io/image/upload/f_auto,q_auto,w_3840/v1732471810/user-gen-eyecatch/urtfolgab7mwnog4bxen.png)

[アップデート]AWSセキュリティ成熟度モデルがv2になりました

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

こんにちは、臼田です。

みなさん、AWSのセキュリティ対策してますか?(挨拶

今回はタイトルの通り、AWSセキュリティ成熟度モデルがv2となりました!

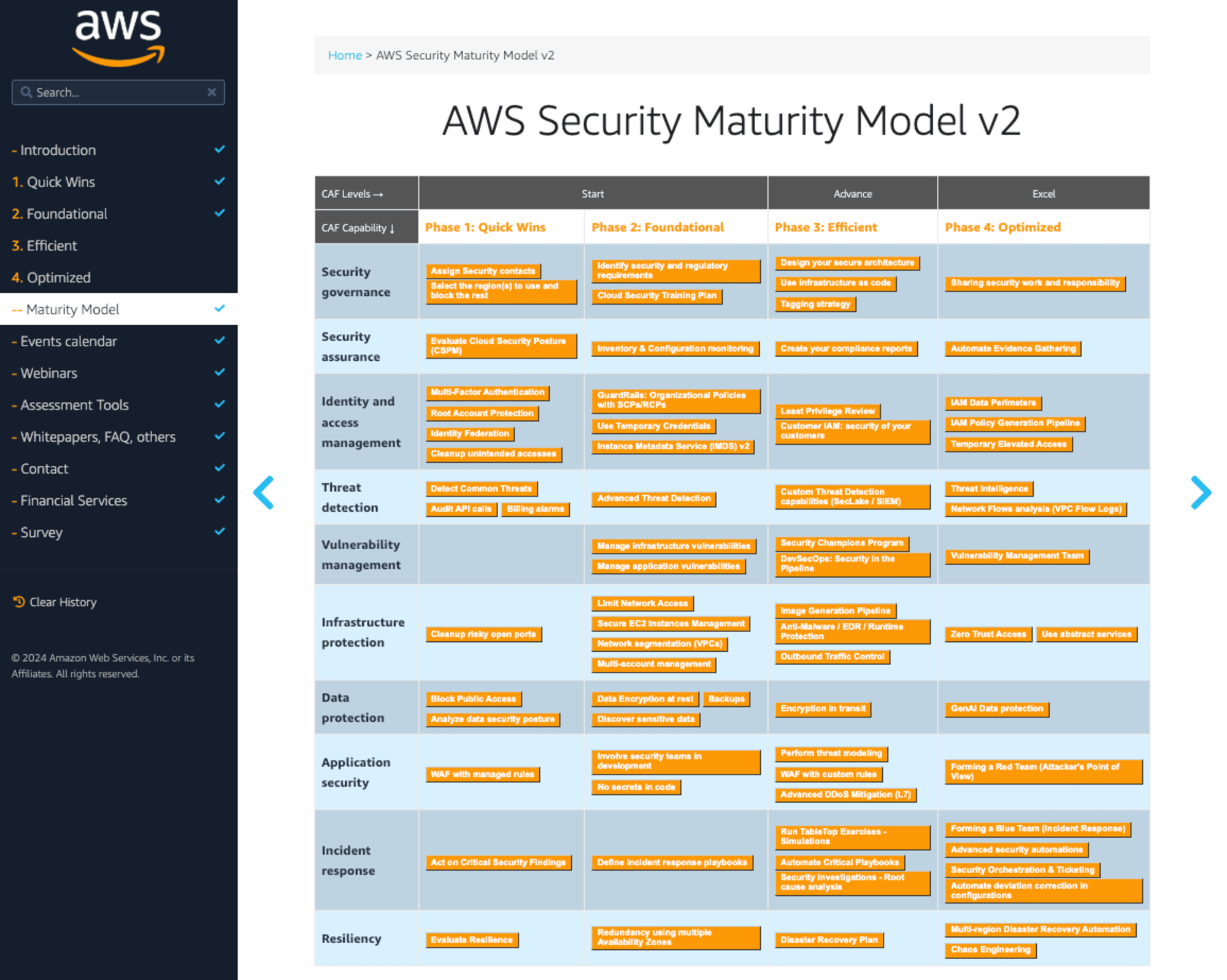

組織やプロダクトなどでAWSのセキュリティ対策がどの程度できているのかを可視化し、どうやって強化していくかの優先順位付けができるAWSセキュリティ成熟度モデルですが、もともとのAWSセキュリティ成熟度モデルからどのように変わり、どう活用していけるのか解説します。

AWSセキュリティ成熟度モデルとは?

AWSセキュリティ成熟度モデルは英語だとAWS Security Maturity Modelで、AWSから提供されているセキュリティ対策の優先度を決定するのに役立つモデルです。AWSの正式なドキュメントではありませんが、AWSのセキュリティスペシャリストが作成し、たくさんの使用実績があるモデルです。

現在、100 人以上の AWS ソリューションアーキテクトが顧客のセキュリティ体制を改善するために使用しており、過去 12 か月間で 50,000 人以上のユニークユーザーが利用しています。

とされているところからも十分な実績でしょう。非常に使いやすいモデルです。

以前のバージョンについては下記ブログで紹介しており、使い方の観点や各セキュリティ対策の項目の解説などを行いました。

v2の主な変更点

AWSセキュリティ成熟度モデルv2では、これまで9つだったセキュリティのカテゴリが1つ増えました。

新たにResiliency(回復性)が追加されました。主に障害耐性や復旧のための項目が組み込まれています。

縦軸のカテゴリは1つ増えましたが、横軸のPhase、つまり成熟度の段階は4つのまま据え置きです。レベル感は既存の考え方を引き継いでいます。

その他にも各項目が調整され、もともと64項目だったところ74項目に増えました。中にはRCPや生成AIなど最新の機能や技術も組み込まれています。

ここではもともとのAWSセキュリティ成熟度モデルを便宜上v1と呼びたいと思います。ちなみにv1の内容はこちらに残してありました。

既存から据え置きの項目でも、タイトルがより具体的になり直感的に理解しやすく変更されています。

以降は変更点をいくつかピックアップして見ていきましょう。

Resiliencyの構成

Resiliencyのカテゴリは以下のように構成されています。

- Phase1

- Evaluate Resilience(AWS Resilience Hubを有効化する)[NEW]

- Phase2

- Redundancy using multiple Availability Zones(マルチAZで冗長化する)[Incident response Phase2からの移動]

- Phase3

- Disaster Recovery Plan(災害復旧計画)[NEW]

- Phase4

- Multi-Region Disaster Recovery Automation(マルチリージョン災害復旧自動化)[Incident response Phase4からの移動]

- Chaos Engineering(カオスエンジニアリングチームの結成)[Security governance Phase4からの移動]

結構v1で存在していた項目が再編されています。どれももともと浮いていたので、Resiliencyのカテゴリができてスッキリした感じですね。

そして、すぐにできる効果の高い対策(Phase1)としてAWS Resilience Hubを有効化することが採用されています。

AWS Resilience HubはいわゆるAWS Security Hubのレジリエンス版で、適切にレジリエンスを確保するための各種設定をチェックして指定したレベルのレジリエンスが維持できているか確認できる機能です。有効化しておけば色々チェックしてくれる系の機能なので是非活用しましょう!

追加内容の確認

Resiliency以外の追加項目も見てみましょう。

RCPの追加

Identity and access management(IAM)のPhase2ではGuardRails: Organizational Policies with SCPs and RCPsという項目になっており、v1の項目からRCPに関する記述が増えています。

RCPはResource Control Policiesで、SCPのリソース版です。従来のSCPではAWS OrganizationsにてAWSアカウントに対し強力なアクセス制限をかけるため、リージョンの制限やIAMユーザー作成禁止などをアイデンティティベースのポリシーとして記述していました。

RCPは似たようにAWS Organizationsで展開できるリソースベースのポリシーとして、S3、STS、KMS、SQS、Secrets Managerのリソースベースポリシーに対する制約を記述することが可能で、絶対にS3を公開しないとかそういったコントロールが可能です。

詳細は下記ブログをご確認ください。

生成AIのデータセキュリティ

Data protectionのPhase4ではGenAI Data protectionが新たに追加されています。

Amazon Bedrockを利用してデータを保護する内容となっており、アーキテクチャやリスクを軽減する方法について説明があります。

また、生成AIを利用したアプリケーションのセキュリティ対策として参照されるOWASP top 10 for LLM Applicationsについても紹介されています。

他にも追加や変更のあった項目が色々ありますが、一旦ここまで。

アセスメントツールも更新されています

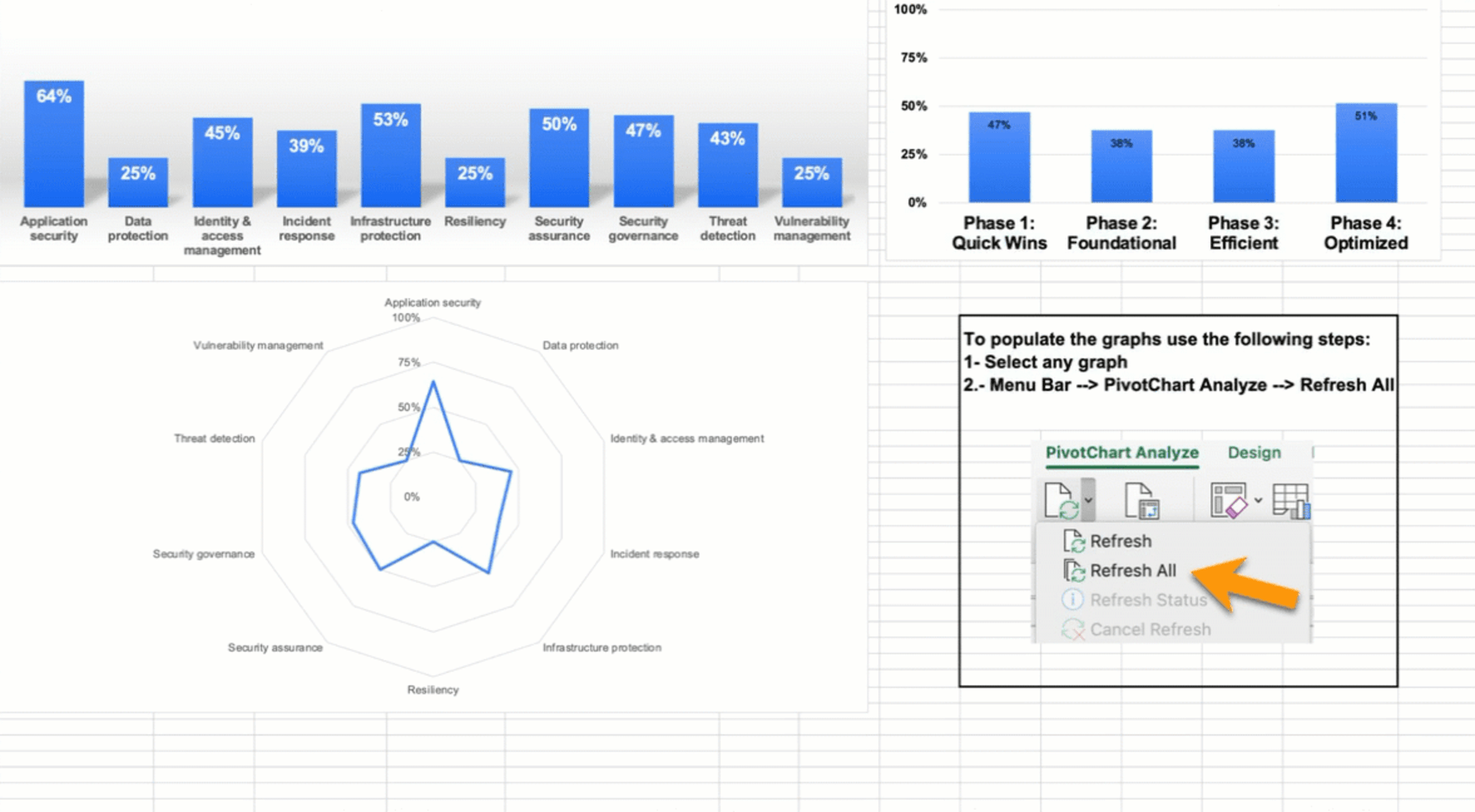

AWSセキュリティ成熟度モデルはアセスメント用のエクセルシートが公開されており、実際に自分たちで活用しようと思ったらすぐに便利に使えるのも特徴の1つです。

今回の変更に合わせてアセスメントツールも更新されています。

特に上記のようにグラフも見やすくなっており、非常に良いですね。

まとめ

AWSセキュリティ成熟度モデルがv2になったので変更点などを確認しました。

基本的な考え方や活用方法はそのままで、より項目や内容が具体的になり使いやすくなったと考えればよいでしょう。

AWSのセキュリティ対策はたくさんやることがあり大変ですが、自分たちがどこまでできていて、どこを目指していくかを決めるために是非AWSセキュリティ成熟度モデルを活用していきましょう。